L'informatique est omniprésente dans toutes les sphères d'activités tant dans notre vie personnelle que professionnelle. Toutefois, on pense rarement à la sécurité entourant l’accès à nos informations et aux systèmes d'informations. Si l’accès aux informations dont vous avez besoin pour travailler ou pour vaquer à vos occupations personnelles est de plus en plus facile, elle l’est aussi pour les pirates informatiques. Pour éviter de se faire dérober des informations confidentielles, de se faire voler son identité ou de mettre hors-service les systèmes informationnels, il est de plus en plus important de porter une attention particulière aux bonnes pratiques de sécurité en informatique.

Les courriels, leurs pièces jointes et leurs liens vers des sites Web illicites font partie des outils privilégiés par les hameçonneurs et les fraudeurs afin de frauder et de réaliser des attaques informatiques. Il est donc impératif de porter une attention particulières aux courriels, pièces jointes, liens vers des sites Web en provenance d'expéditeurs inconnus afin de prévenir l'hammeçonnage et la fraude.

Il est important de vérifier la cohérence entre l'expéditeur présumé et le contenu du message. De même qu'il est important de comprendre que n'importe qui peut se faire passer pour un autre lors de l'envoi d'un courriel (ex. : paie.polymtl@gmail.ca n'est pas une adresse valide pour Polytechnique). Un fraudeur peut même usurper l'adresse courriel d'un expéditeur. En cas de doute, n'hésitez pas à contacter directement l'expéditeur du message en retapant l'adresse directement (sans copier-coller).

N’ouvrez pas les pièces jointes provenant des expéditeurs inconnus ou dont le titre et le format paraissent incohérents avec les fichiers que vous recevez habituellement. Si vous doutez de la pièce jointe, veuillez utiliser l’outil de visualisation des pièces jointes d’Outlook. Si la pièce jointe est potentiellement douteuse, Outlook en interdira l’accès ou ne l’affichera pas.

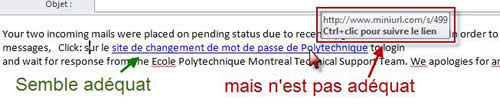

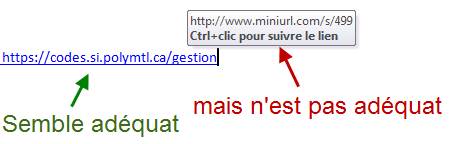

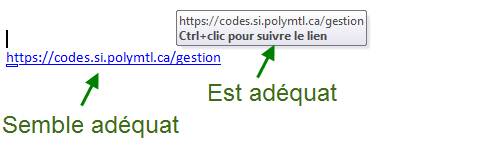

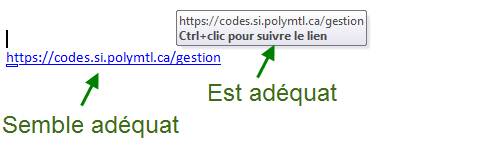

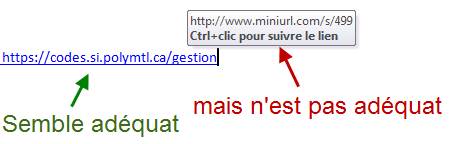

Parfois un lien peu apparaître adéquat mais cache un lien frauduleux. Si des liens figurent dans un courriel, passez votre souris au-dessus avant de cliquer. Vous verrez le vrai lien, en passant le curseur de votre souris sur le lien :

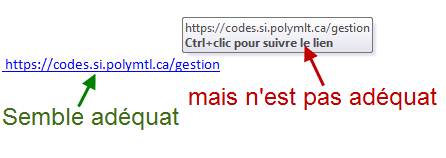

Ou

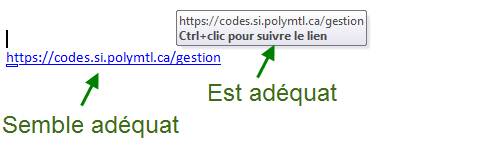

Ou

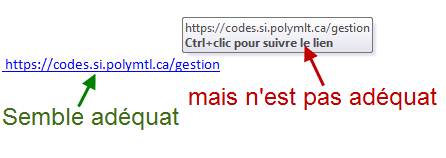

Le lien peut comporter une inversion de lettres difficile à détecter (le l et le t de polymtl) :

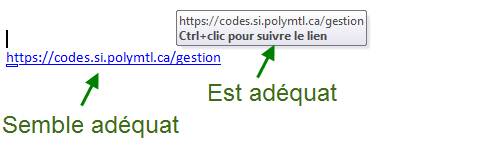

Voici un lien adéquat provenant du SI

Le lien est possiblement frauduleux s'il :

- n'est pas identique au lien affiché

- le domaine (me.pn fin du lien du site Web) ne correspond pas au domaine attendu (polymtl.ca). Le domaine de Polytechnique est polymtl.ca

Attention

Le lien peut ressembler à s'y méprendre. Parfois, les fraudeurs inverse deux lettres (ex. : polymlt.ca).

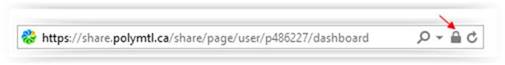

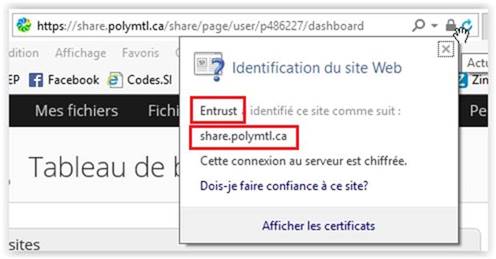

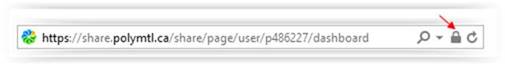

Si vous accédez à un site Web d'un courriel où vous devez inscrire un identifiant, veuillez vérifier que celui-ci est protégé par un certificat valide (cliquez sur le cadenas).

En cliquant sur le cadenas, vous pouvez vérifier si le site est signé par une autorité de certification valide et si le domaine auquel il a été attribué est aussi valable. Entrust, VeriSign et GlobalSign sont quelques-unes des autorités de certification acceptables.

Dans ce cas-ci, l’autorité est Entrust et le domaine est polymtl.ca. Pour un site de Polytechnique, tout est correct.

N’ouvrez pas et ne relayez pas de messages de types chaînes de lettre, appels à la solidarité, alertes virales, etc.

Ne répondez jamais par courriel à une demande d’informations personnelles ou confidentielles (ex : identifiant, date de naissance, numéro d'assurance sociale et numéro de votre carte bancaire). En effet, des courriels circulent aux couleurs d’institutions comme les Impôts pour récupérer vos données. Il s’agit d’attaques par hameçonnage ou « phishing ».

Désactivez l’ouverture automatique des documents téléchargés. Pour les postes installés et supportés par le Service informatique, l'ouverture des pièces jointes et l'affichage des images automatiques sont désactivées.

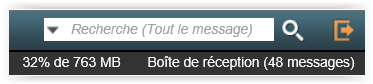

Vérifier le quota de votre boîte POP3

- Entrer dans votre courriel à l'aide de l'interface IMP/Horde,

- Valider l'espace utilisé et disponible à droite de l'interface :

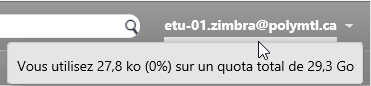

Vérifier le quota de votre boîte Zimbra

- Entrer dans votre courriel à l'aide de l'interface Web Zimbra,

- Valider l'espace utilisé et disponible à droite de l'interface :

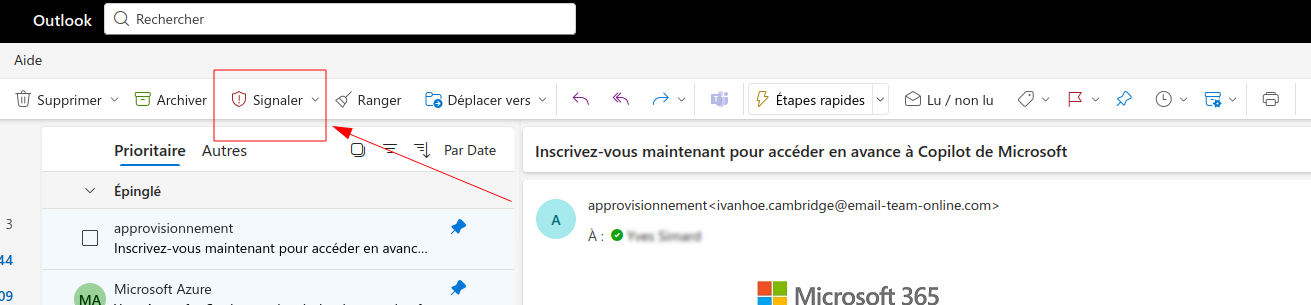

- Positionner le curseur de la souris sur le message

- Appuyez sur le bouton Signaler. Le message sera supprimé et le signalement sera envoyé vers notre console de gestion des incidents.

Les systèmes et les applications qui hébergent des données sensibles et confidentielles sont protégées par un code d'identification personnel (CIP) et un mot de passe. Le niveau de protection des données est dès lors proportionnelle au degré de complexité et au caractère secret du mot de passe.

À retenir...

- Un mot de passe suffisamment complexe doit comprendre des lettres, des chiffres

- Utilisez les premières lettres des mots d’une phrase plutôt qu’on mot du dictionnaire.

- N’écrivez votre mot de passe nulle part.

- Modifiez fréquemment votre mot de passe.

- Utilisez un mot de passe distinct pour le travail et vos sites personnels préférés.

Site Web permettant de vérifier la robustesse de votre mot de passe : https://howsecureismypassword.net/ (anglais)

Assurez-vous de créer un mot de passe assez complexe, robuste et difficile à deviner afin qu'il soit difficilement découvert.

Il est recommandé de changer votre mot de passe régulièrement car votre mot de passe peut être découvert, intercepté ou obtenu par la ruse. Pour changer votre mot de passe, veuillez cliquer sur ce lien. Si vous avez enregistré votre mot de passe pour l'accès à votre courriel (Outlook), votre nouveau mot de passe vous sera demandé à la prochaine connexion.

Veuillez ne pas enregistrer votre mot de passe (non recommandé) pour l'accès à des sites Web. Il est plus sécuritaire de saisir votre mot de passe à toutes les connexions.

Il est recommandé d'utiliser des mots de passe différents pour vos connexions à des applications ou des sites personnels et professionnels. Surtout si vous accédez à des sites non sécurisés.

Vous êtes responsable de votre identifiant, de votre mot de passe et de leur utilisation sur le réseau et pour l'accès aux systèmes d'informations. Il est donc important de ne pas partager votre identifiant avec une autre personne même si cela part d'une bonne intention. De plus, ceci contreviendrait à l’article 10 du Règlement concernant l'utilisation et la gestion des ressources informatiques.

Si vous avez besoin absolument d'entreposer votre mot de passe ou l'ensemble de vos mots de passe sur papier, il est essentiel d'entreposer ceux-ci dans un endroit sous clé.

Un accès non autorisé à votre ordinateur de table ou votre portable par une faille de sécurité peut compromettre l'intégrité et la confidentialité de vos données personnelles et confidentielles. Ne pas protéger votre ordinateur correctement peut aussi en compromettre la disponibilité et le fonctionnement de celui-ci.

- Il est important, voire essentiel, de mettre à jour votre système d’exploitation et les applications sur votre poste de travail. Si vous n’êtes pas l’administrateur de votre système, il est alors prudent de vous assurer que les mises à jour sont effectuées régulièrement.

- L’activation automatique des mises à jour de sécurité et de vos applications est aussi une bonne pratique en ce sens.

- La majorité des postes de travail gérés par le Service informatique sont mis à jour régulièrement tant au niveau du système d’exploitation que des applications.

- Assurez-vous qu'un antivirus est installé et mise à jour régulièrement sur votre poste de travail.

- La majorité des postes de travail gérés par le Service informatique sont munis de « Microsoft System Center 2012 Endpoint Protection » qui est un ensemble de logiciels de protection contre les virus et les logiciels malveillants. Les mis à jour se font régulièrement.

Il est fortement recommandé de n'installer que les applications nécessaires au travail. À cet effet pour la grande majorité des utilisateurs, les logiciels fournis par Polytechnique devraient combler vos besoins. Si vous avez besoin d'autres logiciels, veuillez faire appel au personnel dédié à votre soutien technique ou au Comptoir de service des employés et enseignant.

Assurez-vous que les logiciels installés proviennent des éditeurs officiels des logiciels ou de sites de confiance.

Ne laissez pas votre session de travail ouverte lorsque vous quittez votre bureau, et ce, même si vous ne prévoyez de vous absenter que pour quelques instants. Certains pourraient en profiter pour usurper votre identité ou bien compromettre l’intégrité et la confidentialité de vos données.

Pour verrouiller votre session Windows 10 : appuyez sur la touche Windows de votre clavier, puis, tout en maintenant enfoncée, pressez la touche L.

Même dans votre bureau, il est fortement recommandé d'attaché votre portable, à l'aide à un câble de sécurité, à un objet fixe et sécuritaire (ex. : une table de travail difficile à soulever).

Évitez de vous connecter à des réseaux WiFi non sécurisés. Certains pirates peuvent les utiliser pour récupérer vos données personnelles.

Les virus ne sont pas qu'une affaire de fichier dans un courriel. C'est aussi une page Web infectée et des mesures de sécurité inadéquate.

Veuillez vous assurer que les paramètres de sécurité de votre navigateur sont adéquats assurant un minimum de protection.

Évitez dans la mesure du possible d'utiliser le même mot de passe pour vos besoins personnels et professionnels.

Utilisez un mot de passe fort pour protéger l’accès à vos comptes et préconisez l'authentification à deux (2) facteurs ou deux (2) étapes.

N'enregistrez pas automatiquement vos mots de passe. Veuillez ne pas permettre à Windows, à Internet Explorer à votre courriel ou à tout autre logiciel d'enregistrer votre mot de passe. Ainsi si une personne malveillante prend le contrôle de votre ordinateur, il n'aura pas accès à tous vos sites ou applications.

Lors de l'échange de données confidentielles ou financières (un achat en ligne), n'utilisez seulement que des sites en HTTPS dont vous aurez aussi valider le certificat et vérifier l'exactitude du lien (voir la section Liens ci-après).

Pour vérifier qu'un site Web est protégé par un certificat valide, cliquez sur le cadenas.

En cliquant sur le cadenas, vous pouvez vérifier si le site est signé par une autorité de certification valide et si le domaine auquel il a été attribué est aussi valable. Entrust, VeriSign et GlobalSign sont quelques-unes des autorités de certification acceptables.

Dans ce cas-ci, l’autorité est Entrust et le domaine est polymtl.ca. Pour un site de Polytechnique, tout est correct.

Parfois un lien peu apparaître adéquat mais cache un lien frauduleux. Pour vérifier la véracité d'un lien, passez votre souris au-dessus. Vous verrez le vrai lien, en passant le curseur de votre souris sur le lien :

Ou

Ou

Le lien peut comporter une inversion de lettres difficile à détecter (le l et le t de polymtl) :

Voici un lien adéquat provenant du SI

Le lien est possiblement frauduleux s'il :

- n'est pas identique au lien affiché

- le domaine (me.pn fin du lien du site Web) ne correspond pas au domaine attendu (polymtl.ca). Le domaine de Polytechnique est polymtl.ca

Attention : Le lien peut ressembler à s'y méprendre. Parfois, les fraudeurs inverse deux lettres (ex. : polymlt.ca).

Évitez d'installer des barres d'outils supplémentaires à votre navigateur. Les barres d'outils peuvent rapidement se multiplier et certaines d'entre elles sont malveillantes. Certaines servent même à traquer et épier les internautes. Elles cumulent les mots clés, les sites visités, les photos vues, vos penchants, etc. Toutes les barres sont des logiciels espions.

Ne cliquez pas sur les messages de type POP-UP. Ils sont souvent porteur d'un message vous mentionnant que votre poste est infecté. Le lien vers lequel vous dirige ce message contient des logiciels malveillants. Demeurez toujours vigilant.

L’identification à deux facteurs (étapes) offre une protection supplémentaire pour vos identifiants Apple, Facebook, Google, applications bancaires, etc. Elle permet ainsi de garantir que vous êtes la seule personne pouvant accéder à votre compte, même si quelqu’un d’autre connaît votre mot de passe.

Avec cette fonction activée, quand vous vous connectez à votre compte depuis un nouvel appareil, un second code à six chiffres envoyé sur un appareil de confiance est requis après avoir saisi votre mot de passe. Ainsi, si votre mot de passe est compromis, votre compte reste protégé par ce second facteur accessible uniquement par vous.

Les téléphones intelligents ou multifonctions sont aussi la cible des pirates informatiques. Les téléphones contiennent beaucoup d'informations personnelles et professionnelles dont des informations bancaires, des renseignements personnels, des contacts, des photos, des courriels, etc.

Même si vous adhérez aux bonnes pratiques énumérées ci-après, il est de mise de demeurer très vigilant et de surveillez constamment votre appareil.

Il est important de protéger votre appareil avec un mécanisme de verrouillage. Selon l’appareil, il y aura plusieurs types de verrouillage. Il existe le modèle à dessiner, le code NIP, le mot de passe et l’empreinte pour ne nommer que ceux-ci. Le niveau de protection des données est dès lors proportionnelle au degré de complexité et au caractère secret du mot de passe, du NIP ou du modèle utilisé. Veuillez consulter la section mot de passe de votre identifiant pour vous aider dans le choix de votre mot de passe.

Configurez l'application de sécurité. En cas de perte ou de vol, vous pourrez ainsi localiser votre appareil et effacer les données si cela s'avère nécessaire. Marche à suivre pour les utilisateurs de iPhone, de systèmes Android et Windows Phone.

Assurez-vous que les logiciels installés proviennent des éditeurs officiels des logiciels ou de sites de confiance. Certains logiciels peuvent être malicieux et accéder à vos informations sur votre téléphone. N'hésitez pas à consulter les critiques des utilisateurs. Vous pourriez éviter de télécharger une application malveillante. Il est de mise d'être vigilant.

Tout comme sur un poste de travail, il est important, voire essentiel, de mettre à jour votre système d’exploitation et les applications sur votre appareil.

Assurez-vous qu'un antivirus est installé et mise à jour régulièrement sur votre appareil. À chaque fois que vous installez une application ou que vous surfez sur le Web, vous vous exposez exposez à rencontrer des logiciels malveillants.

Des applications de géolocalisation sont de plus en plus courantes et de plus en plus utilisées. Elles vous aideront à retrouver votre téléphone en cas de perte ou de vol. Ces applications servent à suivre un appareil, à le verrouiller, le faire sonner et à effacer les données.

Si vous perdez votre appareil, n'oubliez pas de changer le mot de passe de votre compte courriel, de réseaux sociaux, de carte bancaire, etc.

Le paiement en ligne à partir des téléphones multifonctions est de plus en plus courant. Les téléphones munis de telles applications sont très attirants pour les pirates. Soyez vigilant lorsque vous installerez une telle application. Protéger votre appareil avec un mécanisme de verrouillage.

Évitez de vous connecter à des réseaux WiFi non sécurisés. Certains pirates peuvent les utiliser pour récupérer vos données personnelles.

Il est préférable de n'activer le Bluetooth et le WiFi que quand vous les utilisez. Cela diminuera le risque qu'une personne mal intentionnée les utilise pour rentrer dans votre téléphone.

N'oubliez pas de prendre au copie vos données personnelles et à effacer les données du téléphone. Pensez à récupérer la carte d'extension insérée dans votre téléphone. Éventuellement, réinitialisez le téléphone ce qui le rendra tout neuf comme si veniez de l'acheter (pour cela regardez le manuel de votre téléphone).

Les médias sociaux désignent généralement l'ensemble des sites et plateformes web qui proposent des fonctionnalités dites sociales, tels que Facebook, LinkedIn, Twitter, Pinterest, Instagram, etc.

Il est important de réaliser que tous ces médias sociaux contiennent beaucoup d'informations à votre sujet qui sont étalées au grand public si l'on ne porte pas une attention particulière à la sécurisation de ceux-ci.

Limitez au maximum l’accès à votre profil, vos informations et vos photos en odifiant les paramètres de sécurité de la plate-forme.

- Ne divulguez qu'un minimum d’informations personnelles.

- Ne partagez uniquement que des informations que vous oseriez, sans gêne, répéter en public.

Portez attention aux liens avant de cliquer; même ceux provenant de vos amis.

Utilisez un mot de passe fort pour protéger l’accès à vos comptes et préconisez l'authentification à deux (2) facteurs ou deux (2) étapes.

L’identification à deux facteurs (étapes) offre une protection supplémentaire pour vos identifiants Apple, Facebook, Google, applications bancaires, etc. Elle permet ainsi de garantir que vous êtes la seule personne pouvant accéder à votre compte, même si quelqu’un d’autre connaît votre mot de passe.

Avec cette fonction activée, quand vous vous connectez à votre compte depuis un nouvel appareil, un second code à six chiffres envoyé sur un appareil de confiance est requis après avoir saisi votre mot de passe. Ainsi, si votre mot de passe est compromis, votre compte reste protégé par ce second facteur accessible uniquement par vous.